|

Vulnérabilité critique non corrigée dans Word et Office (24/03/14)

MAJ 08/04/14 : un correctif officiel est désormais disponible

RESUME :

Un nouveau défaut de sécurité a été

identifié dans le traitement de texte Microsoft Word. L'exploitation

d'une erreur dans la gestion des fichiers .RTF permet à

un individu malveillant ou à un virus d'exécuter à

distance du code malicieux sur l'ordinateur de sa victime à

l'ouverture ou à la prévisualiation d'un document ou d'un courriel piégé, Word étant configuré comme lecteur RTF par défaut dans les logiciels Outlook 2007, 2010 et 2013.

LOGICIELS CONCERNES :

Microsoft Office 2013 RT

Microsoft Office 2013

Microsoft Office 2010

Microsoft Office 2007

Microsoft Office 2003

Microsoft Word 2013 RT

Microsoft Word 2013

Microsoft Word 2010

Microsoft Word 2007

Microsoft Word 2003

Microsoft Word Viewer

Microsoft Office Compatibility Pack

Microsoft Office Web Apps Server 2013

Microsoft Office Web Apps 2010

Microsoft Word Automation Services on Microsoft SharePoint Server 2013

Microsoft Word Automation Services on Microsoft SharePoint Server 2010

Microsoft Office pour Mac 2011

RISQUE :

Critique

CORRECTIF :

Aucun correctif n'est disponible pour le moment car ce défaut de sécurité a été découvert alors qu'il était déjà exploité de façon malveillante (0-day) via des attaques ciblées utilisant des fichiers RTF malicieux. En attendant la publication d'un correctif officiel, les utilisateurs concernés peuvent appliquer les mesures

suivantes afin de réduire les risques d'exploitation malveillante

:

- se montrer particulièrement vigilant dans son utilisation

d'Internet, notamment vis-à-vis des fichiers douteux, des

liens hypertextes non sollicités ou des sites web non reconnus

comme sûrs ;

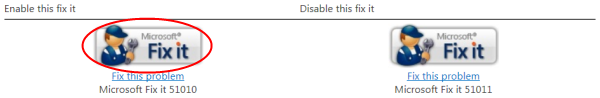

- appliquer la solution de contournement provisoire proposée par l'éditeur pour empêcher l'ouverture d'un fichier RTF par une version vulnérable de Word : cliquez ici pour vous rendre sur la page "Aide et Support" de Microsoft, cliquez sur le bouton "Fixit" situé sous "Enable this fix it" et au-dessus de "Microsoft Fix it 51010" (cercle rouge sur l'image ci-dessous), téléchargez le fichier d'installation MicrosoftFixit51010.msi sur le disque dur (ou sur une clé USB pour pouvoir l'appliquer à plusieurs ordinateurs), puis l'exécuter :

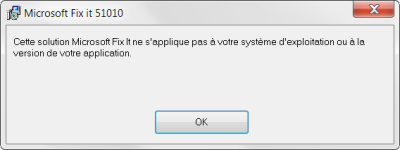

Vous pouvez exécuter ce correctif même si vous ne savez pas si vous êtes concerné par cette alerte. Si c'est effectivement le cas, le message suivant s'affichera ("Cette solution Microsoft FixIt ne s'applique pas à votre système d'exploitation ou à la version de votre application") :

- télécharger et installer l'utilitaire Trousse à outils EMET (Enhanced Mitigation Experience Toolkit) pour rendre plus difficile l'exploitation des vulnérabilités sous Windows (pas seulement celle-ci) ;

- configurer son logiciel de messagerie pour afficher les messages au format

texte plutôt que HTML (menu Outils > Options > onglet

Lecture > cocher "Lire tous les messages en texte clair"

dans Outlook Express ou Outils > Options > onglet Préférences

> bouton Options de la messagerie > cocher "Lire tous

les messages standard au format texte brut" dans Outlook) ;

- installer un logiciel antivirus et vérifier qu'il est paramétré pour se mettre à jour automatiquement. Les éditeurs publient

généralement de nouvelles signatures pour tenter

de reconnaître et d'intercepter les codes et fichiers malicieux exploitant

des failles de sécurité.

Les utilisateurs concernés peuvent également s'abonner

gratuitement à la lettre Secuser Securite pour être informés par

courrier électronique de la disponibilité du correctif

officiel dès sa publication.

INFORMATIONS COMPLEMENTAIRES :

-> Microsoft

Security Advisory (2953095) (en anglais)

-> FAQ

: comment savoir si ce logiciel est installé sur mon ordinateur?

-> FAQ

: comment déterminer le numéro de version de votre

logiciel?

-> Abonnement

gratuit à la lettre Secuser Securite pour être informé

par courriel des nouvelles failles

|