|

Vulnérabilité critique non corrigée dans Internet Explorer (27/04/14)

MAJ 01/05/14 : un correctif définitif est désormais disponible

RESUME :

Un nouveau défaut de sécurité a été

identifié dans le navigateur Microsoft Internet Explorer. L'exploitation

d'une erreur dans la gestion de certains objets en mémoire par le navigateur permet à

un individu malveillant ou à un virus d'exécuter à

distance du code malicieux sur l'ordinateur de sa victime à

l'ouverture d'une page web ou d'un courriel piégé. Cette faille est déjà activement exploitée de façon malveillante.

LOGICIELS CONCERNES :

Microsoft Internet Explorer 11

Microsoft Internet Explorer 10

Microsoft Internet Explorer 9

Microsoft Internet Explorer 8

Microsoft Internet Explorer 7

Microsoft Internet Explorer 6

RISQUE :

Critique

CORRECTIF :

Aucun correctif n'est disponible pour le moment car ce défaut de sécurité a été découvert alors qu'il était déjà exploité de façon malveillante (0-day) via des attaques ciblant les navigateurs Internet Explorer 9 à 11 lorsque le logiciel Flash Player est présent. En attendant la publication d'un correctif officiel, les utilisateurs concernés peuvent appliquer les mesures

suivantes afin de réduire les risques d'exploitation malveillante

:

- se montrer particulièrement vigilant dans son utilisation

d'Internet, notamment vis-à-vis des fichiers douteux, des

liens hypertextes non sollicités ou des sites web non reconnus

comme sûrs ;

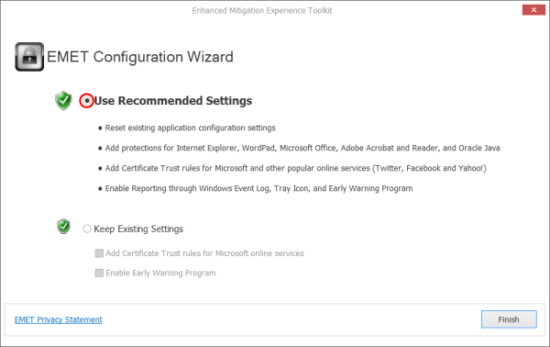

- installer la trousse à outils EMET 4.1 (Enhanced Mitigation Experience Toolkit) pour rendre plus difficile l'exploitation des vulnérabilités sous Windows (pas seulement celle-ci). Ce logiciel n'existe qu'en anglais, mais il peut être très facilement configuré pour protéger une liste de logiciels prédéfinis, dont Internet Explorer : cliquez ici pour télécharger la dernière version (pressez le bouton "Download" [en rouge], cochez la case "EMET Setup.msi" pour télécharger le logiciel et "EMET User's Guide.pdf" si vous souhaitez également télécharger son manuel d'utilisation, puis pressez le bouton "NEXT" [en bleu]). Exécutez ensuite le fichier EMET Setup.msi, assurez-vous que la case "Use recommended Settings" est cochée, puis pressez le bouton "Finish" :

C'est fini ! La trousse à outils EMET 4.1 protège ainsi Internet Explorer, WordPad, Microsoft Office, Adobe Acrobat 8 à 11, Adobe Reader 8 à 11, Oracle Java 6 et 7. Attention : la version précédente de cette trousse à outils (EMET 3.0) n'est pas efficace contre cette nouvelle faille de sécurité, donc si vous l'avez installée il faut la désinstaller puis installer la nouvelle version EMET 4.1 ;

- désinstaller ou désactiver le lecteur Flash Player, qui n'est pas vulnérable mais qui est nécessaire à l'exploitation de la faille d'Internet Explorer dans les codes malveillants actuellement connus, voire installer et utiliser un autre navigateur web, tel que Mozilla Firefox ou Opera ;

- configurer son logiciel de messagerie pour afficher les messages au format

texte plutôt que HTML (menu Outils > Options > onglet

Lecture > cocher "Lire tous les messages en texte clair"

dans Outlook Express ou Outils > Options > onglet Préférences

> bouton Options de la messagerie > cocher "Lire tous

les messages standard au format texte brut" dans Outlook) ;

- installer un logiciel antivirus et vérifier qu'il est paramétré pour se mettre à jour automatiquement. Les éditeurs publient

généralement de nouvelles signatures pour tenter

de reconnaître et d'intercepter les codes et fichiers malicieux exploitant

des failles de sécurité.

Les utilisateurs concernés peuvent également s'abonner

gratuitement à la lettre Secuser Securite pour être informés par

courrier électronique de la disponibilité du correctif

officiel dès sa publication.

INFORMATIONS COMPLEMENTAIRES :

-> Microsoft

Security Advisory (2963983) (en anglais)

-> FAQ

: comment savoir si ce logiciel est installé sur mon ordinateur?

-> FAQ

: comment déterminer le numéro de version de votre

logiciel?

-> Abonnement

gratuit à la lettre Secuser Securite pour être informé

par courriel des nouvelles failles

|